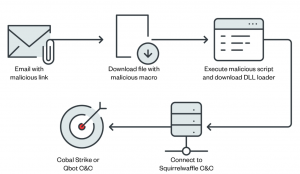

عوامل تهدید از تعدادی استراتژی برای گمراه کردن کاربر برای باز کردن ایمیل و کلیک کردن بر روی پیوست مخرب استفاده می کنند. آنها میتوانند جعل یک فرستنده قانونی باشند، احساس فوریت داشته باشند یا خط موضوعی کلیک کنید، یا از یک ایمیل ساختگی با کیفیت پایین استفاده کنند که به نظر میرسد از یک شرکت غیرحرفهای ارسال شده است.

محققان TrendMicro یک تاکتیک هوشمندانه برای استفاده از سرورهای مایکروسافت اکسچنج به خطر افتاده برای توزیع ایمیل های مخرب بین کاربران داخلی یک شرکت کشف کرده اند. همه اینها با ارسال یک ایمیل آلوده به قربانی و سپس ارسال آن به تمام مخاطبین قربانی در دفترچه آدرس آنها انجام می شود.به نظر میرسد ایمیلها از حساب خود قربانی ارسال میشوند و خط موضوع مانند یک ایمیل معمولی قالببندی میشود.

آلوده شدن مایکروسافت اکسچنج

اعتقاد بر این است که هکرهای پشت سر این حمله از گروه «TR» هستند، این یک گروه هکر معروف است که ایمیلهایی را با پیوستهای مخرب توزیع میکند که بدافزار را حذف میکند. حتی TR در گذشته با استفاده از فرمت های فایل زیر در ایمیل های خود مشاهده شده است:

فایلهای

Microsoft Office (doc.، xls.، ppt.)

قالب متن غنی (rtf.)

فرمت سند قابل حمل (pdf.)

صفحه وب تک فایل (mht.)

HTML کامپایل شده (chm.)

فایل راهنما کامپایل شده (chm. یا hlp.)

فایل های اجرایی شل (.exe، .com یا bat.)

Qbot

IcedID

Cobalt Strike

SquirrelWaffle

علاوه بر این، Trend Micro ادعا کرده است که “در همان نفوذ، ما هدرهای ایمیل را برای ایمیل های مخرب دریافتی تجزیه و تحلیل کردیم، مسیر ایمیل داخلی بود (بین صندوق پستی سه سرور تبادل داخلی)، که نشان می دهد ایمیل ها از یک منبع خارجی منشاء نمی گیرند. فرستنده، رله نامه باز، یا هر عامل انتقال پیام (MTA).

از آنجایی که این ایمیلها از یک شبکه داخلی میآیند، میتوان فرض کرد که آنها مشروع هستند. لحن ایمیلها مکالمهای است و در عین حال لحن حرفهای را حفظ میکند.

این یک تاکتیک عالی است که توسط هکرها برای به صدا در آوردن هیچ هشداری در سیستم های محافظت از ایمیل استفاده نمی شود.

آسیب پذیری های مورد سوء استفاده

در اینجا آسیب پذیری هایی که مورد سوء استفاده قرار می گیرند عبارتند از:

- CVE-2021-34473: سردرگمی مسیر پیش از تأیید

- CVE-2021-34523: Exchange PowerShell باطن elevation-of-privilege

- CVE-2021-26855: آسیب پذیری پروکسی پیش از احراز هویت

سرورهای Exchange خود را همیشه به روز نگه دارید

برای دسترسی به درب پشتی بعدی، هکرها باجافزار را مستقر کرده یا با سوء استفاده از آسیبپذیریهای ProxyShell و ProxyLogon، پوستههای وب را نصب میکنند. و این حملات به قدری بد بود که FBI بدون اطلاع صاحبان سرورها، پوسته های وب را از تمام سرورهای مایکروسافت اکسچنج مستقر در ایالات متحده در معرض خطر حذف کرد.

به همین دلیل است که کارشناسان امنیت سایبری اکیداً به کاربران توصیه می کنند بلافاصله سرورهای Exchange خود را به روز کنند و مطمئن شوند که فایروال به روز و به خوبی پیکربندی شده است. حتی شما همچنین باید مطمئن شوید که آخرین نسخه نرم افزار ضد بدافزار را برای سیستم عامل خود اجرا می کنید. اگر مطمئن نیستید، با ارائه دهنده پشتیبانی IT خود تماس بگیرید.

- منبع خبر : پایگاه اطلاع رسانی پلیس فتا

Wednesday, 14 May , 2025